O ator apoiado pelo governo iraniano conhecido como Charming Kitten adicionou uma nova ferramenta ao seu arsenal de malware que permite recuperar dados de usuários de contas do Gmail, Yahoo! e Microsoft Outlook.

Apelidado de HYPERSCRAPE pelo Google Threat Analysis Group (TAG), o software malicioso em desenvolvimento ativo teria sido usado contra menos de duas dúzias de contas no Irã, com a amostra mais antiga conhecida datando de 2020. A ferramenta foi descoberta pela primeira vez em dezembro 2021.

Charming Kitten, uma ameaça persistente avançada prolífica (APT), acredita-se estar associada ao Corpo da Guarda Revolucionária Islâmica do Irã (IRGC) e tem um histórico de conduzir espionagem alinhada aos interesses do governo.

Rastreados como APT35, Cobalt Illusion, ITG18, Phosphorus, TA453 e Yellow Garuda, elementos do grupo também realizaram ataques de ransomware, sugerindo que os motivos do agente da ameaça são tanto espionagem quanto financeiramente.

“O HYPERSCRAPE exige que as credenciais da conta da vítima sejam executadas usando uma sessão de usuário autenticada e válida que o invasor sequestrou ou credenciais que o invasor já adquiriu”, disse o pesquisador do Google TAG Ajax Bash .

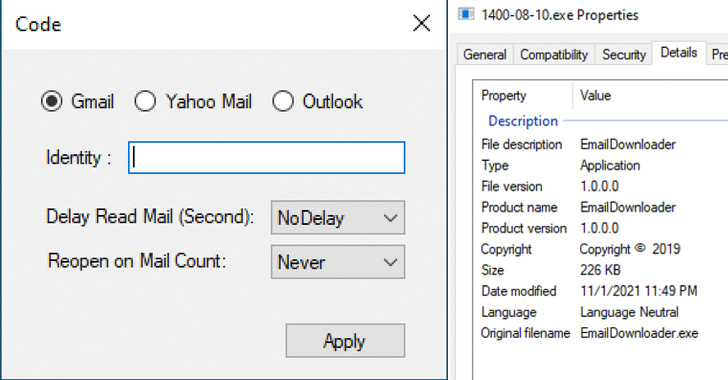

Escrita em .NET e projetada para rodar na máquina Windows do invasor, a ferramenta vem com funções para baixar e exfiltrar o conteúdo da caixa de entrada de e-mail da vítima, além de excluir e-mails de segurança enviados pelo Google para alertar o alvo de quaisquer logins suspeitos.

Caso uma mensagem não tenha sido lida originalmente, a ferramenta a marca como não lida após abrir e baixar o e-mail como um arquivo ".eml". Além disso, as versões anteriores do HYPERSCRAPE incluíam uma opção para solicitar dados do Google Takeout , um recurso que permite aos usuários exportar seus dados para um arquivo para download.

As descobertas seguem a recente descoberta de uma ferramenta "grabber" Telegram baseada em C++ pela PwC usada contra alvos domésticos para obter acesso a mensagens e contatos do Telegram de contas específicas.

Anteriormente, o grupo foi visto implantando um software de vigilância personalizado para Android chamado LittleLooter , um implante rico em recursos capaz de coletar informações confidenciais armazenadas nos dispositivos comprometidos, além de gravar áudio, vídeo e chamadas.

"Como muitas de suas ferramentas, o HYPERSCRAPE não é notável por sua sofisticação técnica, mas sim por sua eficácia em atingir os objetivos do Charming Kitten", disse Bash. As contas afetadas foram recuperadas e as vítimas notificadas.